Debug Modus Zyxel USG starten

1) Verwendung des Konsolenkabels

1.1 Die Software

Sie können entweder eine Terminal-Konsolen-Software wie PuTTY oder TeraTerm verwenden. In diesem Lernprogramm werden wir puTTY für SSH und TeraTerm für die Konsolenverbindung verwenden.

Haftungsausschluss: Wir sind weder mit puTTY noch mit TeraTerm verbunden und stellen die Verwendung dieser Programme zu Demonstrations- und Lernzwecken vor – die Verwendung dieser Anwendungen geschieht auf eigene Gefahr.

- puTTY – https://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html

- TeraTerm – https://ttssh2.osdn.jp/index.html.en

1.2 CLI-Zugang über Konsolenkabel (mit TeraTerm)

Verwenden Sie ein USB-zu-RS232-Verbindungskabel (auch bekannt als „serielle Verbindung“ oder „SUB-D 9-pol“) und schließen Sie es sowohl an Ihren PC als auch an den Router an – das serielle Kabel sollte wie folgt aussehen

Einige unserer kleineren Firewalls haben einen RJ-45 Konsolenanschluss anstelle des RS232-Anschlusses und haben Konsolenkabel im Verpackungsinhalt:

Unten sehen Sie ein Bild sowohl des RS232-Konsolenanschlusses, der meist bei professioneller Firewall- und Switch-Hardware zu finden ist, als auch des RJ-45-Anschlusses bei unseren kleinen Business-Routern (wie z. B. einem USG20W):

Nachdem nun die Hardwareseite geklärt ist, wenden wir uns wieder der Softwareseite zu.

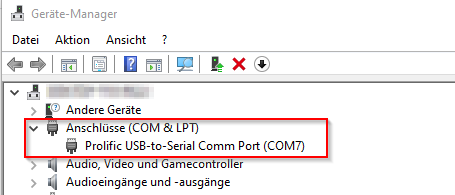

Eventuell müssen Sie zusätzliche Treiber installieren, die mit dem USB-zu-RS232-Kabel mitgeliefert werden, oder generische Treiber für die Anwendung installieren. Sobald dies geschehen ist, sehen Sie in Ihrem Gerätemanager in den meisten Fällen eine „COM“-Schnittstelle aufgelistet:

Laden Sie anschließend TeraTerm über den oben genannten Link herunter und installieren Sie die Anwendung.

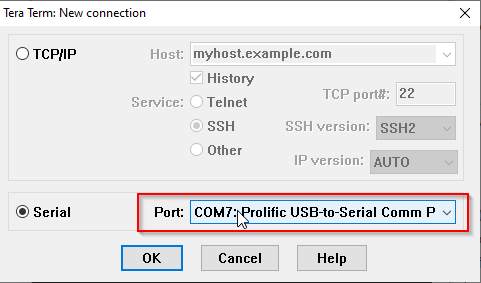

In TeraTerm werden Sie aufgefordert, den Eingang zu wählen – wählen Sie den seriellen Eingang und die zuvor im Gerätemanager aufgelistete COM-Schnittstelle aus:

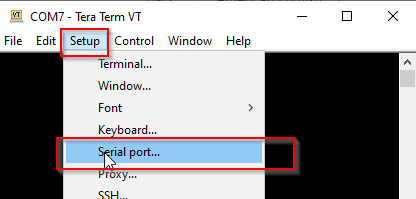

Stellen Sie dann sicher, dass Sie das Menü

Setup > Serial port

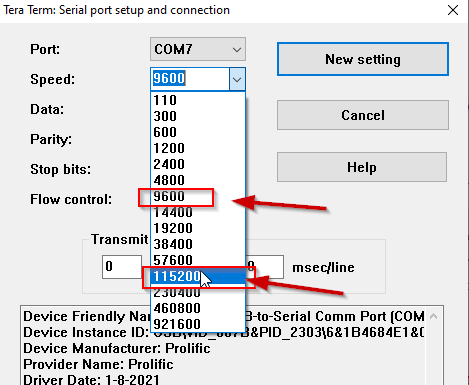

In diesem Menü können Sie verschiedene Dinge bezüglich der Kommunikation über die serielle Schnittstelle einstellen. Wir sind jedoch nur an der Geschwindigkeit interessiert; der Rest bleibt wie vorgegeben:

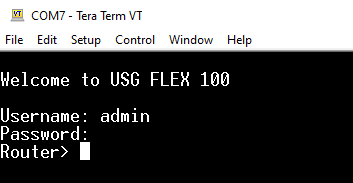

Die Geschwindigkeit wird in Baud gemessen, und die Geschwindigkeit wird auch als Baudrate bezeichnet. Viele unserer Switches haben eine Standard-Baudrate von 9600, während alle Firewalls aus unserem Portfolio und Access Points eine Baudrate von 115200 haben. Wählen Sie 115200 und klicken Sie auf „Neue Einstellung“, um die Einstellungen zu speichern. Zurück im Konsolenmenü (der schwarze Bildschirm) drücken Sie eine beliebige Taste, um die Kommunikation mit der neuen Baudrate neu zu initialisieren. Anschließend können Sie den Benutzernamen und das Kennwort Ihrer Firewall eingeben (das Kennwort wird bei der Eingabe nicht angezeigt, tippen Sie also einfach weiter und drücken Sie „Enter“, wenn Sie fertig sind). Danach sollten Sie in das Gerät eingeloggt sein, das dann über

Router>

Sie können nun verschiedene CLI-Befehle eingeben, die Sie im CLI-Referenzhandbuch nachlesen können, das unter https://download.zyxel.com verfügbar ist .

1.2 CLI-Zugang über Konsolenkabel (mit PuTTY)

Laden Sie puTTY über den obigen Link herunter und starten Sie die Anwendung. Geben Sie im Feld Hostname die IP-Adresse der Firewall ein (normalerweise die LAN1-Schnittstelle, die standardmäßig 192.168.1.1 lautet). Belassen Sie den Port auf 22 und auch als Zugriffsmethode belassen Sie SSH in der Standardeinstellung und bestätigen Sie mit einem Klick auf den „Öffnen“-Button:

Open Session -> Logging und passen Sie die Logging-Einstellungen an, um eine Ausgabe unserer eingegebenen Befehle zu erhalten:

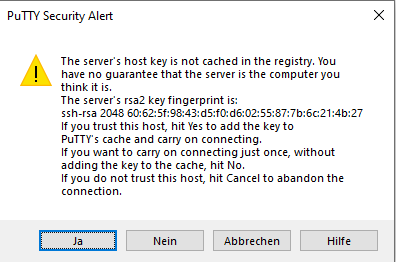

Wenn das Zertifikat der Firewall nicht von Ihnen geändert wurde, werden Sie höchstwahrscheinlich diese Warnmeldung erhalten:

Der Grund dafür ist, dass die Firewall selbst erstellte Schlüsselfingerabdrücke sowie selbst signierte Zertifikate verwendet. Dies ist jedoch kein Grund zur Besorgnis; lassen Sie das Verfahren zu, indem Sie auf „Ja“, „Akzeptieren“ o. ä. klicken und fortfahren. Anschließend sollten Sie sich mit dem Benutzernamen admin und dem Kennwort des Admin-Kontos (standardmäßig 1234) anmelden können und diese Zeile sollte wieder eine erfolgreiche Anmeldung anzeigen:

Router>

Wie zuvor können Sie nun verschiedene CLI-Befehle eingeben.

1.3 CLI-Zugang über Web-GUI (Web-Interface)

Bei vielen Geräten, insbesondere bei unserem Firewall-Portfolio, können Sie nun auch über einen Webbrowser auf die Kommandozeilenoberfläche zugreifen. Melden Sie sich dazu am Gerät an und klicken Sie auf das Symbol ganz links in der oberen Symbolleiste:

So können Sie ohne zusätzliche Software auf die CLI des Geräts zugreifen.

1.4 Für welche Geräte sind diese Methoden geeignet?

Diese Methoden für den Zugriff auf die CLI funktionieren auf fast allen unseren professionellen Geräten, d.h. NWA/WAC/WAX-Serie bei Access Points, (X)GS1350/1900/1920/1930/2210/2220/3800/4600 bei Switches und fast unserem gesamten aktuellen ZyWall/USG/USG FLEX/ATP/VPN-Portfolio. Bei den meisten Geräten funktionieren auch die Vorgängermodelle problemlos über CLI.

Bitte beachten Sie: Aufgrund eines fehlenden Konsolenanschlusses am AP ist die Erreichbarkeit des AP-CLI auf SSH beschränkt.

1.5 Was kann ich mit der CLI machen?

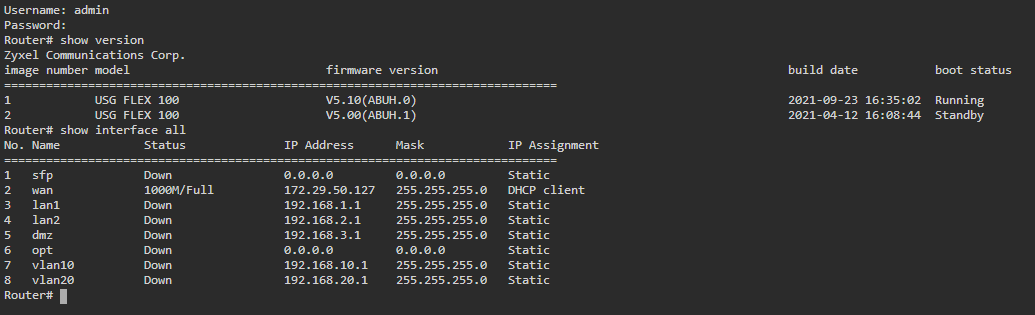

Die CLI ermöglicht eine detailliertere Analyse und Fehlersuche über entsprechende Befehle. Aber es bietet auch einige nette schnelle Dinge zum Überprüfen, wie z.B. Packet-Traces, Firmware-Versionen verschiedener Partitionen, Anzeige der aktuell angewandten Konfiguration usw., neben vielen anderen Befehlen. Eine Liste der hilfreichen Befehle finden Sie hier: Überblick über hilfreiche CLI-Befehle für die USG-Serie (Best Practice)

2) Debuggen der Firewall nach Neustart/Absturzproblemen

Für High-Level-Debugging-Fälle können Sie in sehr einfachen Schritten Ihre Konsolenausgabe in einer Textdatei protokollieren, begleitet von Screenshots. Dieser Abschnitt hilft Ihnen auch bei der Erstellung von Langzeit-Debugging auf Zyxel-Firewalls.

Geben Sie die entsprechenden Befehle ein, geben Sie den folgenden Befehl für High-Profile-Debug-Protokolle ein :

debug kernel console-level 8

Lassen Sie die Sitzung offen, bis Sie den entsprechenden Datenverkehr protokolliert haben (in diesem Beispiel gab es leider keine Probleme, daher wird kein Protokoll erstellt)

Nachdem Sie das Problem erfasst/reproduziert haben und die Debug-Protokolle erstellt wurden, können Sie es analysieren/untersuchen und die PuTTY-Sitzung schließen:

Nun können Sie auf die Textdatei zugreifen, die Sie erstellt haben, und es werden alle eingegebenen Befehle und Ergebnisse angezeigt: